光盾研究室發現愈來愈多惡意軟體放置在GitHub、Dropbox、Google Drive、OneDrive和Discord等等服務中,藉由加密、亂碼化等方式規避這些平台的檢測工具。接著,駭客利用系統漏洞或社交工程,在受害系統上植入這些程式。而不少惡意程式在VirusTotal上的檢測率為0%。一些惡意程式會偽裝成正常程式,使相關應對、查核變得更加困難(例如: 光盾研究室發現一惡意程式偽裝成遠端桌面軟體,已有數萬次下載)。

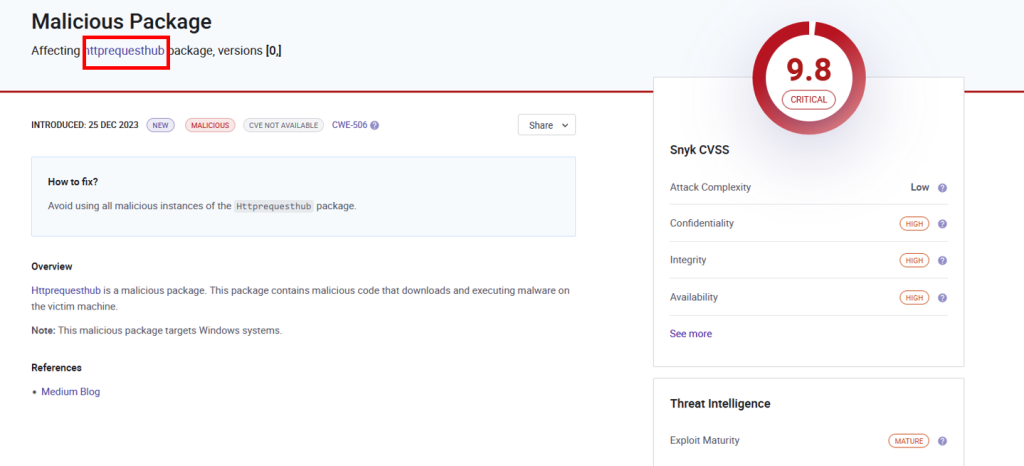

此外,眾多PyPI,例如: httprequesthub、pyhttpproxifier、libsock、libproxy和libsocks5,它們偽裝成用於處理網路代理的函式庫,並將電腦的敏感資料傳給駭客。這是其中一個連結: https://security.snyk.io/vuln/SNYK-PYTHON-HTTPREQUESTHUB-6139265。

此類狀況有爆炸型成長趨勢,且光盾研究室亦發現諸多程式碼已被塞入惡意連結。例如,”jsapi.info”即被光盾檢測出曾被植入重大系統中(因開發人員直接include第三方函式庫),但此網域於2022年為駭客所控制,專門用來散播新型惡意程式。

有鑑於此,完整的第三方元件的查核、滲透測試等等,在系統上線前進行,都非常重要。採取有效的控管方式,方可根本預防此類重大問題。